Solução de Segurança Cibernética para IoT da Área da Saúde.

Proteja qualquer dispositivo conectado para garantir a segurança dos pacientes e a continuidade dos serviços de saúde.

| PRINCIPAIS BENEFÍCIOS:

Protege instantaneamente todos os seus dispositivos IoT existentes e garante a implementação de novos dispositivos com segurança. Reduza o número de horas dedicadas à segurança com detecção automática e resolução de ameaças. Assegure que não haja interrupção em processos médicos essenciais com políticas adaptáveis, sem a necessidade de aplicar patch nos dispositivos. | PRINCIPAIS RECURSOS:

Análise de riscos: expõe todos os seus riscos relacionados à IoT. Segmentação automática: minimiza sua exposição aos riscos com políticas geradas automaticamente. Prevenção de ameaça: bloqueia ataques conhecidos e de dia zero. |

ADAPTADA PARA DIFERENTES AMBIENTES DE IOT EM HOSPITAIS:

Dispositivos conectados: a maior brecha de segurança dos hospitais

Embora a conexão de dispositivos de Internet das Coisas (Internet-of-Things, IoT) à rede clínica ofereça benefícios

inequívocos para hospitais e clínicas, ela também os expõe a novas ameaças cibernéticas. De bombas de infusão,

monitores de pacientes e aparelhos de RM a refrigeradores clínicos e até mesmo cadeiras de rodas, os dispositivos

de IoT são inerentemente vulneráveis e fáceis de sofrer ataques de hackers. Muitos desses dispositivos são executados em software sem patches, estão configurados incorretamente ou usam protocolos de comunicação que não são seguros. Além disso, os hospitais possuem inventários de dispositivos extensos e diversificados de vários fornecedores, modelos e funcionalidades, com muitos dispositivos invisíveis não gerenciados (conectados à rede sem o conhecimento de ninguém).

E apesar de os ambientes de IoT de saúde estarem se tornando cada vez mais complexos, as soluções de segurança

de TI continuam muito defasadas, com visibilidade e controle limitados sobre os dispositivos IoT e seus respectivos riscos. Essa brecha de segurança aumenta o risco de um ciberataque bem-sucedido, no qual dispositivos essenciais podem ser desligados, danificados, manipulados ou usados para infectar outros sistemas na rede. Principalmente para roubar dados de pacientes (informações protegidas de saúde [Protected Health Information, PHI]) ou iniciar ataques de ransomware. É hora de agir e manter cada dispositivo seguro.

Solução de Segurança Cibernética da Check Point para IoT da Área de Saúde

A Check Point oferece a solução de segurança cibernética mais abrangente do setor para IoT de saúde, mantendo

qualquer dispositivo conectado na rede clínica protegido. Isso inclui dispositivos médicos e dispositivos para escritórios

e edifícios inteligentes.

Com conhecimento especializado sobre a área clínica, a solução previne ataques relacionados à IoT e minimiza

continuamente as superfícies de ataque da IoT. Tudo isso de uma forma facilmente expansível e sem interromper

processos médicos essenciais.

Principais recursos da solução:

- Análise de riscos da IoT: expõe todos os seus riscos relacionados à IoT.

- Segmentação automática: minimiza sua exposição aos riscos com políticas de IoT geradas automaticamente.

- Prevenção de ameaça: bloqueia ataques conhecidos e desconhecidos relacionados à IoT.

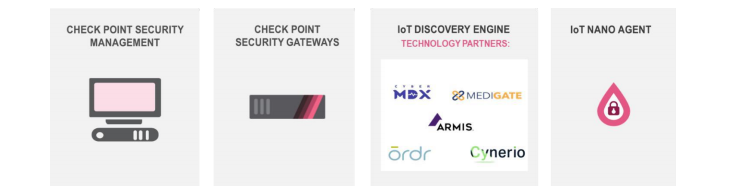

Componentes da solução:

Como funciona

1. Análise de riscos da IoT: expõe todos os seus riscos relacionados à IoT

A solução desempenha continuamente uma análise abrangente dos riscos de todo o seu ambiente de IoT para expor todos os riscos associados aos seus dispositivos a qualquer momento. A partir de um único console, você pode visualizar todos os seus dispositivos conectados, classificados de acordo com o seu nível de risco, e até detalhar para acessar uma análise de riscos por dispositivo.

A análise de riscos da IoT baseia-se em três fontes:

a. Descoberta de IoT – ao se integrar com plataformas de descoberta de IoT de terceiros, a solução identifica

automaticamente todos os seus dispositivos, classifica-os de acordo com seus atributos (p. ex., tipo de dispositivo, fabricante, modelo, versão de firmware e endereço MAC) e analisa seu comportamento em tempo real para detectar anomalias. Alimentada pelo maior ecossistema de descoberta de IoT do setor, ela é capaz de identificar centenas de milhares de perfis de dispositivos IoT em diferentes ambientes de IoT, inclusive dispositivos médicos, IoT clínica, escritórios e edifícios inteligentes.

b. Firmware Risk Assessment – expondo falhas de segurança inerentes associadas ao firmware de cada

dispositivo conectado (e também a componentes de terceiros incorporados), inclusive:

- Credenciais fracas: credenciais facilmente invadidas, publicamente disponíveis ou não modificáveis.

- Vulnerabilidades conhecidas: lista de todas as vulnerabilidades e exposições comuns (Common Vulnerabilities and Exposures, CVEs) classificadas de acordo com sua gravidade e vetor de ataque (rede/ataque físico).

- Lista de domínios suspeitos

- Falhas de segurança codificadas, como configuração incorreta do sistema operacional.

c. Inteligência de ameaças específicas da IoT – a solução identifica tendências de ameaças e padrões maliciosos da

IoT por meio do ThreatCloud da Check Point, que agrega indicadores de ameaças (incidentes de comprometimento [Incidents of Compromise, IoCs]) de mais de 100 milhões de gateways, pontos de extremidade e dispositivos IoT em todo o mundo.

2. Segmentação automática: minimiza sua exposição aos riscos com políticas de IoT geradas automaticamente.

A partir da análise de riscos da IoT, a solução gera e aplica automaticamente uma política para cada dispositivo em

seu ambiente. Esse processo automatizado economiza meses de configurações manuais de políticas e garante que

seus dispositivos IoT estejam seguros desde o primeiro momento em que se conectam à sua rede. Essas políticas geradas automaticamente minimizam instantaneamente suas superfícies de ataque da IoT ao criar segmentação de rede, que permite apenas acesso autorizado a (e a partir de) seus dispositivos IoT e garante que os dispositivos usem somente protocolos de comunicação para os quais foram projetados.

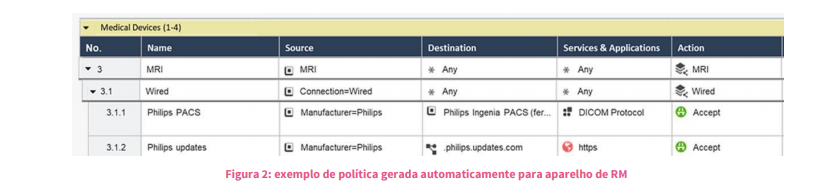

Exemplo de casos de uso da política:

- Impede que os dispositivos de imagem médica se comuniquem com estações de trabalho da enfermagem.

- Permite que os aparelhos de ultrassom se comuniquem com servidores PACS usando apenas o protocolo DICOM.

- Impede que dispositivos de alto risco (p. ex., RM, TC) se comuniquem usando protocolos não protegidos

(p. ex., HTTP).

No exemplo de política na Figura 2, a norma 3 estabelece uma política de acesso para os aparelhos de RM.

- A norma 3.1.1 permite que os aparelhos de RM da Philips, com uma conexão por cabo, se comuniquem com o servidor PACS exclusivo da Philips, somente por meio do protocolo DICOM.

- A norma 3.1.2 permite que eles também se comuniquem com o domínio específico do fabricante (philips.updates.com) usando apenas o protocolo HTTPS.

3. Prevenção de ameaça – bloqueia ataques conhecidos e desconhecidos relacionados à IoT

A partir da análise de riscos da IoT, a solução ativa automaticamente proteções de segurança contra ataques

relacionados à IoT conhecidos e de dia zero, tanto para ataques baseados na rede quanto no nível do dispositivo.

a. On-Device Runtime Protection: monitora o comportamento do dispositivo durante o período de execução e bloqueia ataques conhecidos e desconhecidos no nível do dispositivo antes que o dispositivo seja comprometido. Exemplos de ataques são injeção de código, corrompimento da memória e sequestro de fluxo de controle.

b. Protege dispositivos sem patches de exploits conhecidos: ativa automaticamente proteções de segurança contra CVEs conhecidos por meio de patches virtuais ao instalar as assinaturas IPS apropriadas nos gateways (mais de 300 assinaturas disponíveis para ameaças relacionadas à IoT). Isso permite a proteção eficaz contra dispositivos sem patches ou dispositivos executados em sistemas operacionais e software existentes; sem interromper os processos essenciais nem as operações comerciais.

Resumo

Embora os dispositivos IoT de saúde sejam extremamente vulneráveis e fáceis de sofrer ataques de hackers, eles também são mal protegidos, se é que o são. A Check Point permite reduzir a exposição ao risco cibernético da IoT e mitigar proativamente ameaças e vulnerabilidades relacionadas à IoT sem interromper processos médicos essenciais.

Quer saber como implementar essa solução no seu centro médico? Entre em contato com a nossa equipe por email ou por Whatsapp

Share this content: